Nesse novo mundo do Bitcoin e dos criptoativos, é comum as pessoas se depararem com conceitos e expressões nunca antes vistos e ficarem em dúvida sobre o que significam. Um termo que veio à tona no mês de agosto, devido à Ethereum Classic, é o ataque de 51%. Relacionado a esse assunto estão outros conceitos, tais como consenso, mineração e gasto duplo.

Vamos entender melhor como funciona esse tipo de ataque.

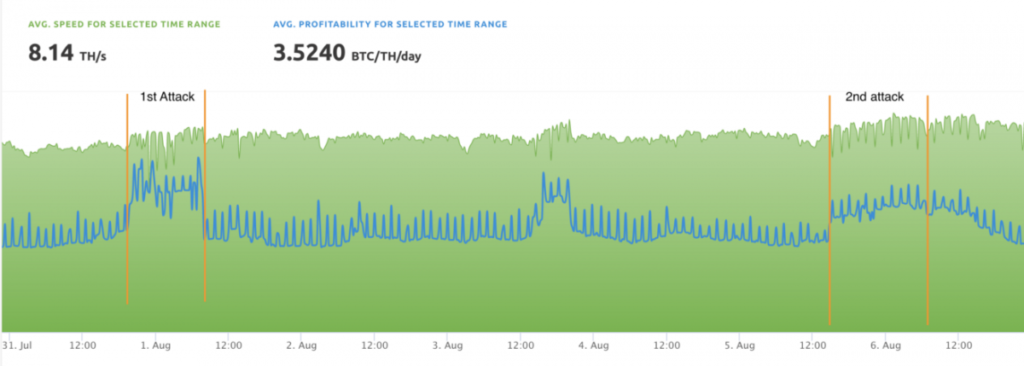

Apesar de ser algo não tão comum, aconteceu com a Ethereum Classic (ETC) três vezes em um mês, quando um minerador conseguiu 51% de poder de mineração (hash power) para invadir a rede e assim conseguir criar criptomoedas a partir do nada. O primeiro ataque ocorreu em 1º de agosto desse ano e foi inicialmente confundido como um defeito de software de mineração, já o segundo ocorreu cinco dias depois.

Esse ataque causou prejuízos para os mineradores. Eles seguiram trabalhando na cadeia antiga e perderam grandes quantidades de ETC. Isso aconteceu porque eles estavam minerando e validando as transações dos usuários na cadeia incorreta e provavelmente jamais terão as criptomoedas novamente.

Durante o segundo ataque, o minerador infrator conseguiu efetuar um gasto duplo de 807.260 mil ETC (US$ 5,6 milhões) depois de gastar 17,5 BTC ou US$ 200.000,00 para adquirir o poder de hash necessário para a ofensiva.

Já o terceiro ataque aconteceu dia 29/08 e os hackers conseguiram reorganizar mais de 7.000 blocos, o equivalente a dois dias de mineração.

Como o ataque de 51% funciona?

Em um sistema de consenso que utiliza o algoritmo proof of work, quando um usuário termina uma transação, ela é colocada em um pool local de transações não confirmadas. Os mineiros selecionam as transações desses pools para formar um bloco e, para adicioná-lo à blockchain, eles então utilizam poder computacional para encontrar a solução para o problema matemático, que é extremamente complexo. Isso é chamado de hashing. Quanto mais poder computacional um minerador tiver, maiores serão suas chances de encontrar essa solução antes de outros mineradores.

Quando um minerador acha a solução, ela é transmitida (junto com seu bloco) para os outros mineradores e eles apenas fazem a verificação se todas as transações dentro do bloco são válidas de acordo com o registro existente de transações na blockchain.

Double Spend (Gasto Duplo)

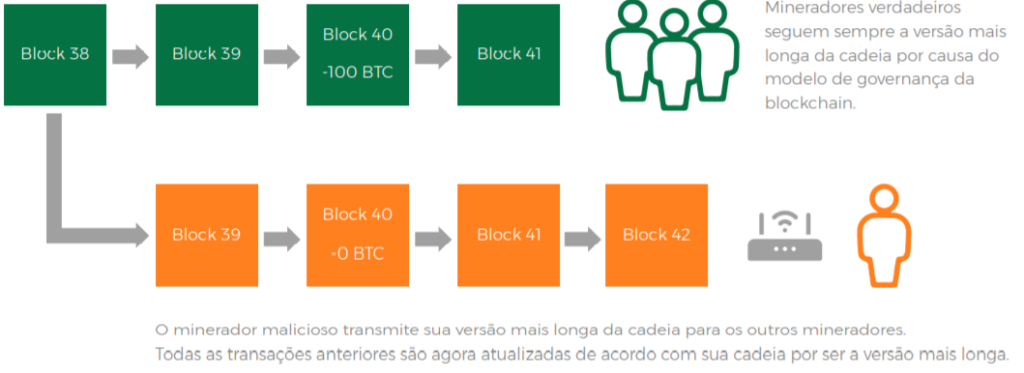

Suponhamos que haja um minerador tentando fraudar as transações, ele não conseguiria executar sem ter acesso à chave privada dos usuários, a não ser que ele obtenha controle sobre mais da metade (51%) do poder computacional da rede. Dessa forma, ele pode criar uma versão alternativa, passando despercebido pelos usuários, e assim ele consegue usar os mesmos ativos mais de uma vez em diferentes transações, reescrevendo transações já confirmadas e direcionando os valores para si próprio, efetuando o Gasto Duplo ou Double Spend.

O ataque começa criando uma cadeia de blocos particular, que é totalmente isolada da versão real e é apresentada à rede para ser definida como um cadeia genuína. Se os invasores adquirirem 51% do poder de hash ou mais, eles estarão em posição de conseguir persuadir os nós da rede a seguí-los.

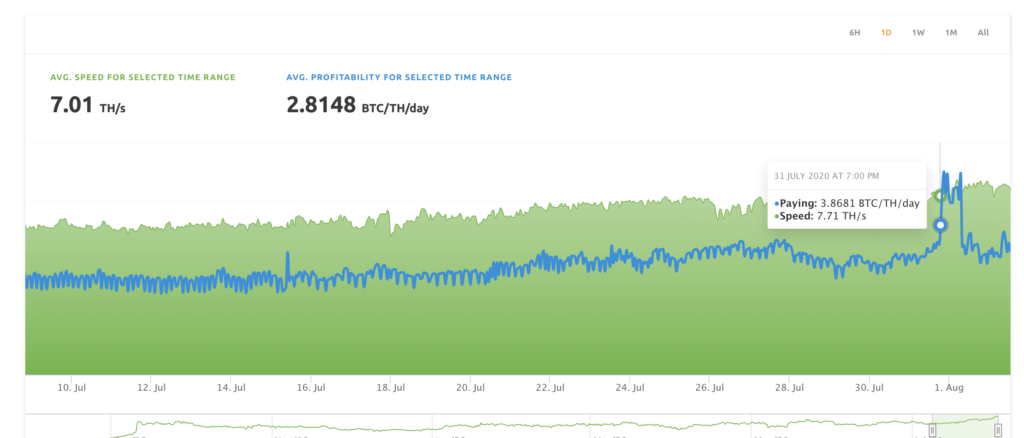

O Bitquery descobriu que o hash power necessário para o ataque provavelmente foi comprado da mesma fonte do primeiro ataque. Foi observado o aumento do preço do provedor de hashrate de mineração Dagger Hashimoto durante o período de ataque. O pico no preço (linha azul) começa ao mesmo tempo e tem o mesmo período de duração do ataque.

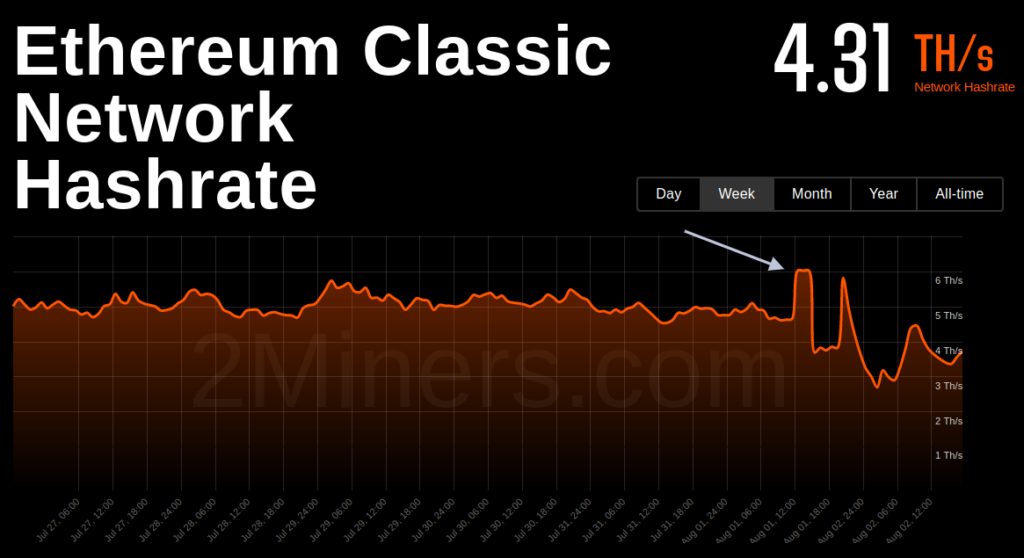

A taxa de hash aumentou pela primeira vez para cerca de 9 TH/s quando o invasor comprou a energia de mineração necessária de fontes externas, o que foi seguido por um declínio drástico no hashrate total da rede. Após o segundo ataque, a taxa de hash atingiu um mínimo de 1,84 TH/s enquanto estava oscilando em torno de 5,5 TH/s nos dias que antecederam os ataques. Muitos pools de mineração respeitáveis aconselharam seus mineradores a mudar para Ethereum (ETH) ou outros protocolos.

Os mineradores estão saindo da ETC e mudando para outras criptomoedas. Uma queda na taxa de hash do Ethereum Classic pode ser observada após o ataque de 51% do dia 6 de agosto. (Fonte: 2miners)

Embora o mercado não tenha reagido significativamente, o segundo hack de 51% causou uma grande oscilação na taxa de hash total da ETC.

Como parte do plano de prevenção a ataques, a ETC Labs planeja implementar uma estratégia de mineração defensiva, cooperando com os mineradores, sendo um dos objetivos manter uma taxa de hash mais consistente.

O atual hashrate de ETC é de cerca de 3,2 terahash por segundo, o que significa que caiu 74% desde o início do ano e 81,50% desde o seu maior nível, de 20,4 terahash por segundo, estabelecido em janeiro. A tendência de queda continuou após os dois ataques de 51%.

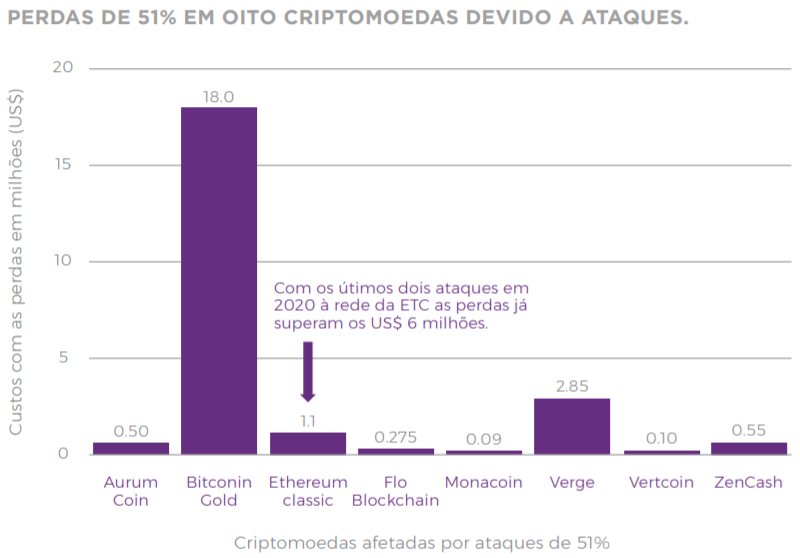

Perdas de 51% em oito criptomoedas devido a ataques:

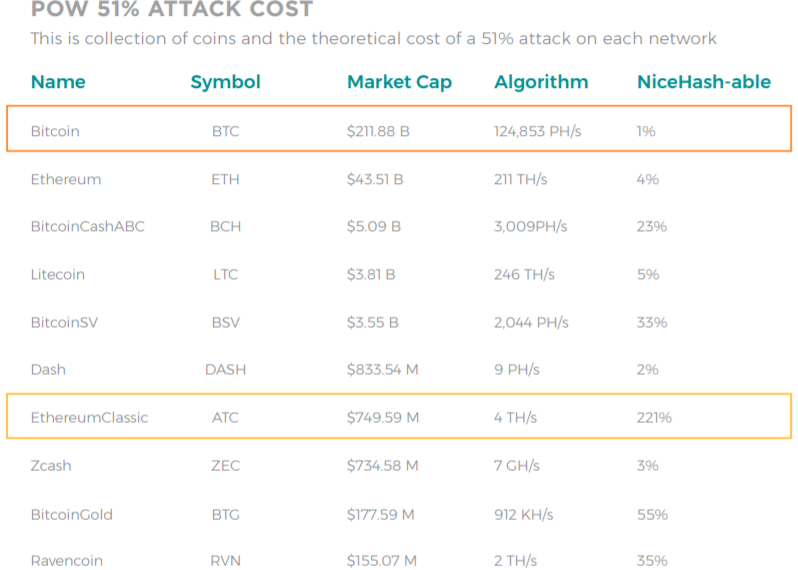

A tabela a seguir mostra teoricamente o custo para efetuar um ataque de 51% com duração de 1 hora à rede das principais blockchains que utilizam o algoritmo proof of work:

Conclusão

O incidente na rede ETC deixa um alerta para nós investidores e amantes da tecnologia: A Rede e o Hash Power são muito importantes! Uma desatenção e/ou uma fraqueza com essas questões, faz com que a rede se torne uma presa fácil para agentes maliciosos. Qualquer criptomoeda que tenha sua blockchain baseada em proof of work e que não possui computadores suficientes para manter a rede segura está mais suscetível a esse tipo de ataque. Por outro lado, quanto maior o hash power de toda a rede de uma blockchain, mais custoso é o ataque e mais segura é a rede.

Por isso o Bitcoin é o principal player desse mercado. Antes de investir ou se aventurar em algum outro criptoativo, é necessário conhecer muito bem os recursos de segurança utilizados em uma rede, seu tamanho e sua participação no mercado.

Disclaimer: A informação contida aqui é apenas para fins informativos e educativos. Nada aqui deve ser interpretado como aconselhamento jurídico, financeiro ou fiscal. O conteúdo deste artigo é unicamente a opinião do escritor, que não é um consultor financeiro licenciado ou um consultor de investimento registrado. A compra de criptomoedas apresenta um risco considerável. O autor não garante nenhum resultado em particular. Desempenho passado não indica resultados futuros. Todas as informações são destinadas à conscientização pública e são de domínio público. Esta informação não pretende difamar nenhum dos atores envolvidos, mas mostrar o que foi dito através de suas contas de mídia social. Por favor, pegue essa informação e faça sua própria pesquisa.